Sichere Verschlüsselung ist der Schlüssel zu Vertrauen und Datenschutz im E-Commerce. Hier sind die wichtigsten Erkenntnisse:

- TLS/SSL schützt Daten während der Übertragung, sichtbar durch „https://“ und das Schloss-Symbol. Aktueller Standard: TLS 1.3.

- AES-256 sichert gespeicherte Daten effizient und wird für Kreditkartendaten empfohlen.

- RSA ist für den Schlüsselaustausch geeignet, aber nicht gegen Quantenangriffe geschützt.

- Post-Quantum-Verschlüsselung (PQC) bereitet auf Quantencomputer vor und kombiniert klassische und neue Methoden für langfristige Sicherheit.

Die Kombination dieser Standards bietet umfassenden Schutz für sensible Kundendaten. Jetzt ist der richtige Zeitpunkt, auf quantensichere Verfahren umzustellen.

1. TLS/SSL

TLS/SSL sorgt im E-Commerce für eine sichere Datenübertragung, indem es Vertraulichkeit (Schutz vor unbefugtem Mitlesen), Integrität (Verhinderung von Manipulation) und Authentizität (Überprüfung der Website-Identität) gewährleistet[2]. Eine sichere Verbindung erkennst Du an „https://“ und dem Schloss-Symbol in der Adressleiste.

Sicherheitsstärke

Seit 2018 ist TLS 1.3 der aktuelle Standard und bietet im Vergleich zu TLS 1.2 sowie veralteten SSL-Versionen deutlich höhere Sicherheit[8]. Durch die Nutzung von Perfect Forward Secrecy (PFS) bleiben vergangene Sitzungen selbst dann geschützt, wenn der private Schlüssel später kompromittiert wird[8]. Zudem wurden unsichere Algorithmen wie MD5, SHA-1, RC4 und statische RSA-Schlüsselaustausche vollständig entfernt. Das BSI hat 2022 zusätzlich die Hash-Funktion SHA-224 und die elliptische Kurve secp224r1 aus seinen Mindeststandards gestrichen[7].

Rechenaufwand

Der TLS-Handshake ist der rechenintensivste Teil, da er mehrere Schritte umfasst. TLS 1.3 optimiert diesen Prozess mit nur einer Round-Trip Time (RTT) – im Gegensatz zu den zwei RTTs in TLS 1.2. Bei Wiederaufnahmen ist sogar eine 0-RTT-Verbindung möglich[8]. Nach dem Handshake arbeitet die symmetrische Verschlüsselung besonders effizient. Session-Identifier verbessern die Performance zusätzlich, indem sie Sicherheitsparameter zwischenspeichern und so den kompletten Handshake bei späteren Verbindungen überflüssig machen[6].

Implementierungskomplexität

Die Einrichtung von TLS erfordert die Verwaltung der Certificate Chain. Dabei übermittelt Dein Server sein Zertifikat zusammen mit Zwischenzertifikaten, um einen Vertrauenspfad zu einer Root-CA herzustellen[6]. Ab April 2025 werden Zertifikate nur noch 47 Tage gültig sein, was eine automatisierte Verwaltung, beispielsweise über das ACME-Protokoll, unverzichtbar macht[8]. Die BSI-Richtlinien TR-02102-2 (Version 2025-1) liefern klare Empfehlungen zu kryptografischen Mechanismen und Schlüssellängen[4][3]. Diese Maßnahmen sind entscheidend, um sowohl die Sicherheit der Verbindung als auch das Vertrauen in Deine Plattform zu gewährleisten.

Quantenresistenz

Ein weiterer wichtiger Aspekt ist die zukünftige Bedrohung durch Quantencomputer. Aktuelle TLS 1.3-Implementierungen basieren auf RSA und Elliptic Curve Diffie-Hellman (ECDHE), die nicht gegen Angriffe durch Quantencomputer resistent sind[8]. Um auch in Zukunft geschützt zu sein, müssen E-Commerce-Plattformen mittelfristig auf Post-Quantum-Verschlüsselung umstellen.

Bei Gunfinder nutzen wir die modernsten TLS/SSL-Standards, um Deine Transaktionen bestmöglich abzusichern.

2. RSA

RSA ist ein Verschlüsselungsverfahren, das auf einem asymmetrischen Ansatz basiert. Es arbeitet mit zwei Schlüsseln: einem öffentlichen Schlüssel für die Verschlüsselung und einem privaten Schlüssel für die Entschlüsselung. Die Sicherheit von RSA beruht auf der Schwierigkeit, das Produkt zweier großer Primzahlen zu faktorisieren[11]. Dieses Prinzip macht RSA besonders für Anwendungen geeignet, bei denen sichere Kommunikation über unsichere Kanäle erforderlich ist[13].

Sicherheitsstärke

Ab dem 1. Januar 2026 verlangen die Bundesnetzagentur (BNetzA) und das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Mindestschlüssellänge von 3.072 Bit für Unternehmen und Behörden[11]. Viele Organisationen setzen jedoch bereits auf 4.096-Bit-Schlüssel, um die Sicherheit weiter zu erhöhen[11]. Zusätzlich wird der Einsatz von Optimal Asymmetric Encryption Padding (OAEP) empfohlen. Dieses Verfahren formatiert Nachrichten vor der Verschlüsselung, um mathematische Angriffe zu erschweren[10]. Trotz dieser Maßnahmen bleibt RSA anfällig für sogenannte Side-Channel-Angriffe. Dabei analysieren Angreifer physikalische Parameter wie Stromverbrauch oder Verarbeitungszeit, um an die privaten Schlüssel zu gelangen[11].

Rechenaufwand

Im Vergleich zu symmetrischen Verfahren ist RSA deutlich langsamer – etwa 1.000-mal[9]. Aus diesem Grund wird RSA im E-Commerce meist nur für den sicheren Austausch von Schlüsseln verwendet. Die eigentliche Datenverschlüsselung erfolgt dann mit AES, das für Massendaten besser geeignet ist[15]. Bei hohem Datenverkehr können RSA-Handshakes jedoch die Prozessoren von Servern stark belasten und zu Verzögerungen führen[15].

Implementierungskomplexität

Die Implementierung von RSA erfordert eine leistungsfähige PKI (Public Key Infrastructure), um Zertifikate zu verwalten und digitale Signaturen zu sichern[5]. Ein weiterer Schwachpunkt liegt in der möglichen Bedrohung durch Quantencomputer. Sollten diese leistungsfähig genug werden, könnten sie RSA-basierten Schutz umgehen, indem sie Zertifikate fälschen. Dies würde Phishing- und Man-in-the-Middle-Angriffe erleichtern[5].

Quantenresistenz

RSA bietet keinen Schutz gegen Quantenangriffe. Der Shor-Algorithmus, der auf einem ausreichend leistungsstarken Quantencomputer ausgeführt wird, könnte das Faktorisierungsproblem in polynomialer Zeit lösen. Damit wäre RSA-Verschlüsselung nicht mehr sicher[11][12]. Ein konkretes Risiko stellt das Szenario „Harvest Now, Decrypt Later" dar. Dabei könnten verschlüsselte Daten, die heute abgefangen werden – etwa Kundendaten oder Verträge –, in der Zukunft entschlüsselt werden, sobald Quantencomputer verfügbar sind[16]. Um sich darauf vorzubereiten, sollten E-Commerce-Plattformen kryptoagile Systeme entwickeln. Diese ermöglichen den Wechsel zu quantensicheren Algorithmen, ohne die gesamte Infrastruktur austauschen zu müssen[16].

Im nächsten Abschnitt werden die Vor- und Nachteile von RSA im Vergleich zu anderen Standards beleuchtet.

3. AES-256

AES-256 wird oft als Goldstandard der Datenverschlüsselung bezeichnet und kommt bei der Sicherung hochsensibler Informationen zum Einsatz [14][17]. Im E-Commerce schützt es Kundendaten und Kreditkarteninformationen. Mit einer Schlüssellänge von 256 Bit bietet es einen riesigen Schlüsselraum von 2^256 Kombinationen – das entspricht etwa 78 Stellen. Diese enorme Vielfalt macht Brute-Force-Angriffe mit der heutigen Rechenleistung praktisch unmöglich [13]. Dabei kombiniert AES-256 hohe Sicherheitsstandards mit starker Leistung.

Sicherheitsstärke

Für E-Commerce-Plattformen ist AES-256 nicht nur eine Sicherheitsmaßnahme, sondern auch eine regulatorische Vorgabe. Der PCI-DSS-Standard schreibt diese Verschlüsselungsstärke für die Speicherung und Übertragung von Zahlungskartendaten vor [18]. Datenlecks sind im Einzelhandel ein teures Problem, und erschreckenderweise entstehen 57 % der Datenschutzverletzungen durch bekannte, aber nicht behobene Sicherheitslücken [18]. AES-256 verarbeitet Daten in 128-Bit-Blöcken und durchläuft dabei 14 Verschlüsselungsrunden – mehr als AES-128 (10 Runden) oder AES-192 (12 Runden) [13]. Diese zusätzlichen Runden erhöhen die Sicherheit weiter.

Rechenaufwand

Als symmetrisches Verschlüsselungsverfahren ist AES-256 deutlich schneller und ressourceneffizienter als asymmetrische Methoden wie RSA [15]. Eine Studie von Ryan Kovar vom Splunk SURGe-Team aus dem März 2022 zeigt, dass AES-basierte Verschlüsselung 100.000 Dateien (53,93 GB) in nur 42 Minuten und 52 Sekunden verarbeiten konnte [14]. Diese Geschwindigkeit macht AES-256 ideal für den E-Commerce, wo große Datenmengen verarbeitet werden, ohne die Systemleistung spürbar zu beeinträchtigen. Moderne Prozessoren unterstützen AES-NI, was die Effizienz weiter erhöht [14].

Implementierungskomplexität

Die größte Herausforderung bei AES-256 ist das Schlüsselmanagement. Da derselbe Schlüssel für die Ver- und Entschlüsselung genutzt wird, muss er sicher zwischen den berechtigten Parteien ausgetauscht und gespeichert werden [14][19]. Viele E-Commerce-Plattformen verwenden daher eine hybride Architektur: Asymmetrische Verfahren wie RSA werden für den sicheren Austausch eines Session-Keys genutzt, während die eigentliche Datenübertragung mit AES-256 erfolgt [15][20]. Automatisierte Schlüsselrotation und die sichere Speicherung in einem Vault-System sind dabei essenziell, da die Sicherheit von AES-256 vollständig von der Geheimhaltung des Schlüssels abhängt [14][19]. Sichtbare Verschlüsselung wie HTTPS ist ebenfalls geschäftskritisch, da über 51 % der Nutzer einen Online-Kauf abbrechen, wenn ihr Browser eine Sicherheitswarnung anzeigt [18].

Quantenresistenz

Im Vergleich zu RSA bietet AES-256 besseren Schutz gegen Quantenangriffe. Während asymmetrische Verfahren durch den Shor-Algorithmus vollständig ausgehebelt werden könnten, reduziert der Grover-Algorithmus die effektive Sicherheit von AES-256 lediglich auf 128 Bit. Dieses Niveau gilt auch langfristig als sicher [16]. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt in der Technischen Richtlinie TR-02102-1 (Version 2025-1) ausdrücklich den Einsatz von AES-256, um digitale Informationen langfristig zu schützen [1][3]. Allerdings hängt die Gesamtsicherheit eines Systems auch vom Schlüsselaustausch ab. Während AES-256 die Daten schützt, sollten für TLS-Handshakes Post-Quantum-Algorithmen eingesetzt werden, um vollständige Quantensicherheit zu gewährleisten [16].

sbb-itb-1cfd233

4. Post-Quantum-Verschlüsselung

Post-Quantum-Verschlüsselung (PQC) bietet Schutz vor Quantencomputern, die klassische Verschlüsselungsverfahren wie RSA mithilfe des Shor-Algorithmus überwinden können [21]. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bringt es auf den Punkt: Es geht nicht mehr um das „ob“ oder „wann“ Quantencomputer Realität werden, sondern darum, die Umstellung auf Post-Quantum-Kryptographie jetzt anzugehen [22]. Wie zuvor TLS/SSL, RSA oder AES-256 stellt PQC den nächsten Schritt dar, um zukünftigen Bedrohungen im digitalen Handel zu begegnen. Die Stärke von PQC liegt in mathematischen Problemen, die auch Quantenangriffen standhalten können.

Quantenresistenz

PQC basiert auf mathematischen Herausforderungen wie Gitterproblemen, code-basierter oder hash-basierter Kryptographie, die sowohl für klassische als auch für Quantencomputer schwer lösbar sind [21]. Im Juli 2022 hat das National Institute of Standards and Technology (NIST) die ersten PQC-Algorithmen standardisiert. Dazu gehören CRYSTALS-Kyber für Schlüsselaustausch sowie CRYSTALS-Dilithium, Falcon und SPHINCS+ für Signaturen [21].

Ein Vorteil von PQC ist, dass keine spezielle Hardware erforderlich ist – die Algorithmen können auf bestehenden Systemen laufen. Das BSI empfiehlt einen hybriden Ansatz: PQC-Verfahren sollten zusammen mit klassischen Methoden genutzt werden, um auch bei später entdeckten Schwachstellen langfristig Sicherheit zu gewährleisten [22].

Sicherheitsstärke

Ein großes Risiko besteht darin, dass heute abgefangene verschlüsselte Daten in der Zukunft durch Quantencomputer entschlüsselt werden könnten. Angreifer speichern solche Daten mit der Absicht, sie später zu knacken [22]. Für E-Commerce-Plattformen, die Kundendaten langfristig schützen müssen, ist dies besonders kritisch.

„Der Schaden durch heute gestohlene Daten wird sich erst in Jahren zeigen – Untätigkeit ist ein katastrophales Versagen im Risikomanagement." – Anand Oswal, Executive Vice President of Network Security bei Palo Alto Networks [24]

Während RSA als unsicher gegenüber Quantenangriffen gilt, wird AES-256 weiterhin als robust angesehen. Dennoch bleibt der Schlüsselaustausch eine Schwachstelle, die quantensicher gestaltet werden muss – genau hier setzt PQC an. Neben der erhöhten Sicherheit ermöglichen effiziente PQC-Algorithmen eine reibungslose Integration in bestehende Systeme.

Rechenaufwand

Da PQC-Algorithmen auf klassischer Hardware ausgeführt werden können, lassen sie sich leicht in bestehende E-Commerce-Infrastrukturen einfügen [21]. Besonders gitterbasierte Verfahren wie CRYSTALS-Kyber gelten als effizient und sind führende Kandidaten für den breiten Einsatz. Allerdings variiert die Komplexität der Implementierung: Hash-basierte Signaturen mit Zustandsverwaltung, wie LMS und XMSS, erfordern ein aufwendiges Management und sind daher weniger geeignet für Anwendungen, bei denen eine solche Kontrolle nicht gewährleistet werden kann [21].

Um die Implementierung zu erleichtern, hat das BSI PQC-Verfahren in die Open-Source-Bibliothek „Botan“ integriert. Dadurch können Entwickler diese Verfahren testen und anwenden [21].

Implementierungskomplexität

Die Umstellung auf PQC ist ein langfristiges Projekt, das Tausende von Geräten, Anwendungen und Datenbanken betrifft [24].

„Die Liste ist ein notwendiger Compliance-Schritt, aber auch ein frühes marktentwickelndes Signal. Die Kategorien sind breit gefasst, was es für Netzwerkingenieure schwierig macht, zu identifizieren, was tatsächlich erforderlich ist, um PQC-Upgrades über Netzwerke, Datenbanken und Code-Repositorien hinweg bereitzustellen." – Crick Waters, CEO von Patero [23]

Experten empfehlen zwei Strategien: Erstens die Entwicklung von Krypto-Agilität, also die Fähigkeit, Algorithmen ohne größere Änderungen auszutauschen. Zweitens den Einsatz von Cipher Translation, um ältere Systeme kompatibel zu machen. Unternehmen sollten mit einer umfassenden Analyse ihrer kryptographischen Infrastruktur beginnen und dabei den Schlüsselaustausch priorisieren [22][24]. Mit PQC wird die Sicherheitsarchitektur so erweitert, dass sie auch künftigen Angriffen standhält.

Vor- und Nachteile

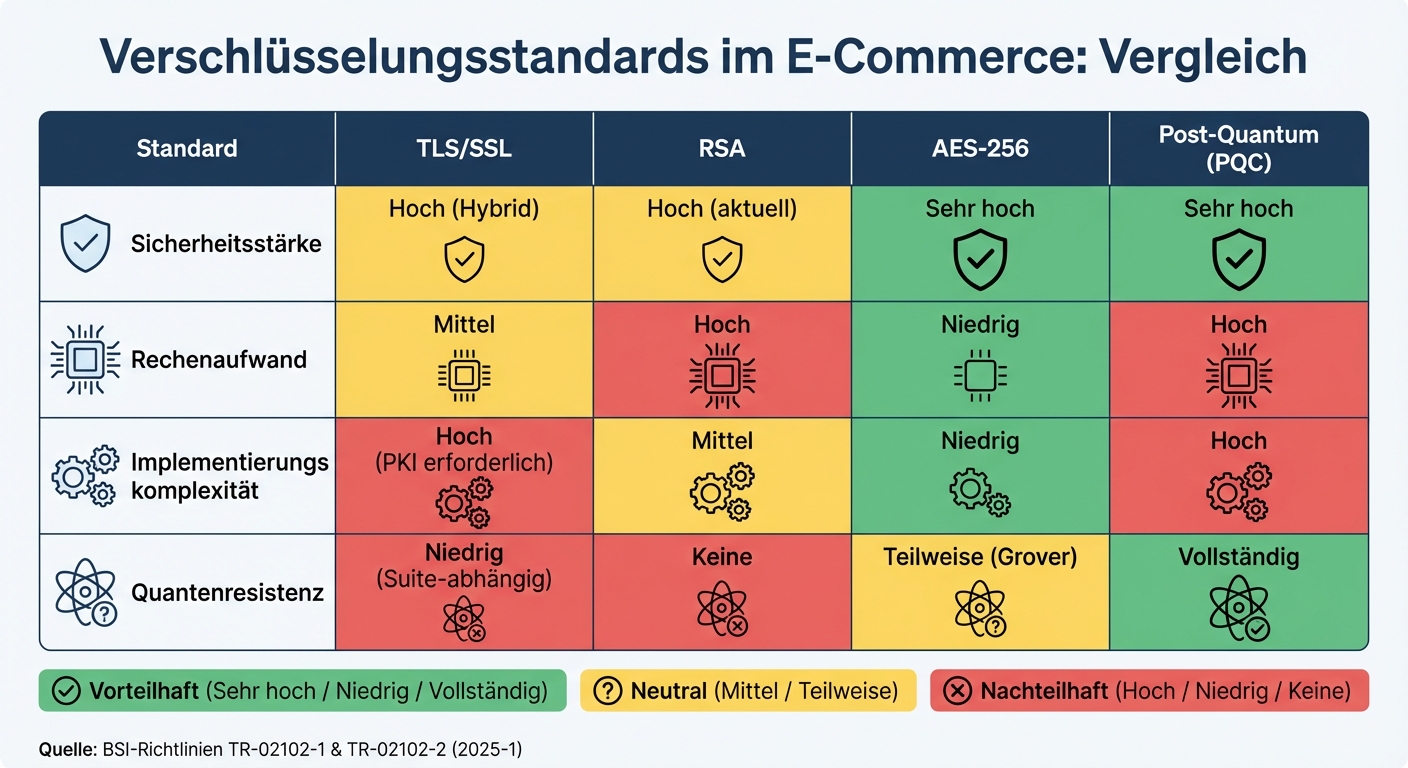

Vergleich der E-Commerce Verschlüsselungsstandards: TLS/SSL, RSA, AES-256 und Post-Quantum-Verschlüsselung

Hier folgt eine kurze Zusammenfassung der Stärken und Schwächen der vorgestellten Verschlüsselungsstandards, um ihre Einsatzmöglichkeiten besser zu verstehen.

TLS/SSL bietet zuverlässigen Schutz für Daten während der Übertragung und hat sich als Standard im E-Commerce etabliert, insbesondere für sensible Informationen wie Kreditkartendaten und Banktransaktionen [2]. Allerdings ist die Abhängigkeit von einer Public Key Infrastructure (PKI) ein Schwachpunkt: Ungültige oder nicht vertrauenswürdige Zertifikate erhöhen das Risiko für Phishing- und Man-in-the-Middle-Angriffe [2][5].

RSA basiert auf öffentlichen und privaten Schlüsselpaaren und ermöglicht sichere digitale Signaturen [5]. Doch der hohe Rechenaufwand macht RSA weniger effizient als symmetrische Verfahren. Zudem ist RSA nicht gegen zukünftige Angriffe durch Quantencomputer geschützt [25].

AES-256 überzeugt durch seine Fähigkeit, große Datenmengen schnell und effizient zu verschlüsseln. Der sichere Schlüsselaustausch wird dabei oft durch hybride Ansätze ergänzt [5]. Allerdings bleibt AES-256 teilweise anfällig gegenüber Quantencomputern, insbesondere durch Grover's Algorithmus.

Post-Quantum-Verschlüsselung wurde entwickelt, um Angriffen durch Quantencomputer standzuhalten [25]. Die Implementierung solcher Algorithmen ist jedoch technisch anspruchsvoll und erfordert Anpassungen bestehender Protokolle. Zudem besteht noch Unsicherheit darüber, welche Algorithmen langfristig die beste Wahl darstellen [25].

Die folgende Tabelle stellt die zentralen Unterschiede der Standards übersichtlich dar:

| Verschlüsselungsstandard | Sicherheitsstärke | Rechenaufwand | Implementierungskomplexität | Quantenresistenz |

|---|---|---|---|---|

| TLS/SSL | Hoch (Hybrid) | Mittel | Hoch (PKI erforderlich) | Niedrig (Suite-abhängig) |

| RSA | Hoch (aktuell) | Hoch | Mittel | Keine |

| AES-256 | Sehr hoch | Niedrig | Niedrig | Teilweise (Grover) |

| Post-Quantum | Sehr hoch | Hoch | Hoch | Vollständig |

Dieser Vergleich zeigt, warum hybride Ansätze im E-Commerce unverzichtbar sind. Plattformen kombinieren oft RSA für den sicheren Schlüsselaustausch mit AES-256 für die schnelle und effiziente Datenübertragung [5]. So werden die Vorteile beider Verfahren optimal genutzt.

Empfehlungen

Für sichere Transaktionen solltest Du TLS 1.2/1.3 zur Datenübertragung und AES-256 zur Verschlüsselung einsetzen. Sensible Transaktionen gehören ausschließlich in den Schutz von https://, und dabei sind gültige Zertifikate von anerkannten Zertifizierungsstellen unverzichtbar [2]. Halte Dich an die Vorgaben der BSI-Richtlinie TR-02102-2 (Version 2025-1) [3]. Diese Standards bilden die Grundlage für die folgenden Handlungsempfehlungen.

Migration zu Post-Quantum-Verschlüsselung (PQC)

Beginne jetzt mit der Umstellung auf Post-Quantum-Verschlüsselung, bevor Quantencomputer Realität werden. Die CISA hat im Januar 2026 eine Richtlinie veröffentlicht, die Behörden dazu verpflichtet, PQC-fähige Produkte in Bereichen zu priorisieren, in denen diese bereits verfügbar sind [23]. Crick Waters, CEO von Patero, beschreibt die Bedeutung dieser Liste:

„Die Liste ist ein notwendiger Compliance-Schritt, aber auch ein frühes marktentwickelndes Signal." [23]

Hybrider Ansatz für mehr Sicherheit

Kombiniere quantenresistente Schlüsselaustauschmethoden mit klassischen Algorithmen, um Dich gegen beide Bedrohungsszenarien abzusichern [22]. Das BSI empfiehlt ausdrücklich:

„Post-quantum schemes should only be used in combination with classical schemes ('hybrid') if possible." [22]

Besonders wichtig ist der Schutz des Schlüsselaustauschs, da hier die Gefahr durch „store now, decrypt later"-Angriffe am größten ist [22].

Automatisierte Tools und moderne Standards

Setze automatisierte Tools ein, um Deine kryptografische Infrastruktur zu analysieren [23]. Achte beim Kauf neuer Webserver oder Browser darauf, dass diese bereits NIST-standardisierte, gitterbasierte Verfahren für den Schlüsselaustausch unterstützen. Diese gelten als technisch ausgereifter als quantensichere digitale Signaturen [23]. Seit Januar 2026 sind PQC-fähige Optionen für zentrale Web-Software weit verbreitet [23]. Damit stärkst Du nicht nur Deine aktuelle Infrastruktur, sondern bist auch für zukünftige Herausforderungen besser aufgestellt.

Langfristig geeignete Verfahren und Schlüssellängen

Halte Dich an die BSI-Richtlinien TR-02102-1, die langfristig geeignete kryptografische Verfahren und Schlüssellängen definieren [3]. Eine gemeinsame Marktumfrage des BSI und KPMG zeigt jedoch, dass die Bedrohung durch Quantencomputer oft unterschätzt wird. Von über 150 versendeten Fragebögen kamen gerade einmal 28 Antworten zurück [22]. Warte nicht länger – starte die Migration noch heute.

FAQs

Wie rüstest Du Deine E-Commerce-Plattform für Post-Quantum-Verschlüsselung aus?

Um Deine E-Commerce-Plattform fit für die Ära der Quantencomputer zu machen, solltest Du die aktuellen Empfehlungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) genau unter die Lupe nehmen. Das BSI schlägt vor, hybride Verschlüsselungslösungen einzusetzen. Diese kombinieren klassische Kryptografie mit post-quantum Algorithmen, um eine sichere Übergangsphase zu schaffen. Ein wichtiger Schritt dabei ist, die Schlüsselgrößen gemäß den neuesten Vorgaben anzupassen und bewährte Algorithmen wie FrodoKEM oder Classic McEliece zu nutzen.

Protokollanpassungen und Schlüsselmanagement

Neben der Einführung neuer Algorithmen musst Du auch bestehende kryptografische Protokolle überarbeiten. Dazu gehört der Einsatz von Hash-basierten Signaturen, die als besonders resistent gegen Angriffe durch Quantencomputer gelten. Ebenso wichtig ist die Optimierung der Prozesse rund um das Schlüsselmanagement, um den Schutz Deiner Daten weiter zu erhöhen.

Eine Strategie für den Übergang

Eine klare und frühzeitige Strategie ist entscheidend, um die Umstellung reibungslos zu gestalten. So kannst Du sicherstellen, dass die Daten Deiner Kund*innen auch in Zukunft geschützt sind – selbst wenn Quantencomputer eines Tages zum Alltag gehören. Wer jetzt handelt, bleibt langfristig auf der sicheren Seite.

Warum ist AES-256 so wichtig für den Schutz von Daten im E-Commerce?

AES-256 gehört zu den sichersten Verschlüsselungsstandards und ist im E-Commerce unverzichtbar, da er sensible Daten wie Zahlungsdetails und persönliche Informationen zuverlässig schützt. Mit einer 256-Bit-Schlüssellänge bietet er ein extrem hohes Maß an Sicherheit, das praktisch unmöglich zu überwinden ist.

Für Plattformen wie Gunfinder, die mit vertraulichen Daten arbeiten, ist eine starke Verschlüsselung entscheidend. Sie hilft nicht nur, das Vertrauen der Nutzer zu stärken, sondern erfüllt auch die Anforderungen des Datenschutzes. AES-256 kombiniert dabei Effizienz und Sicherheit auf ideale Weise.

Welche Schwierigkeiten können bei der Einführung von TLS 1.3 auftreten?

Die Einführung von TLS 1.3 bringt einige Herausforderungen mit sich. Eine davon ist die Anpassung bestehender Systeme an die neuen Sicherheitsstandards, was oft zeitintensiv und technisch anspruchsvoll sein kann. Besonders ältere Anwendungen oder Geräte können Schwierigkeiten bereiten, da sie möglicherweise nicht vollständig mit TLS 1.3 kompatibel sind.

Ein weiterer Punkt ist, dass die Implementierung häufig ein Update der gesamten Infrastruktur erfordert. Das macht eine sorgfältige Planung und umfangreiche Tests unverzichtbar, um sicherzustellen, dass der Übergang reibungslos verläuft. Trotz dieser Hürden lohnt sich der Aufwand: TLS 1.3 bietet sowohl verbesserte Sicherheit als auch eine spürbar bessere Performance.