API-Gateway-Logs sind entscheidend für die Sicherheit moderner Plattformen. Unsichere Protokollierung kann zu Datenschutzverletzungen, DSGVO-Verstößen und Vertrauensverlust führen. Hier erfährst du, wie du Logs sicher und effizient verwaltest:

- Nur notwendige Daten aufzeichnen: Logge essenzielle Informationen wie Zeitstempel, HTTP-Methoden, Pfade und Statuscodes. Vermeide sensible Daten wie Passwörter oder Kreditkartennummern.

- Integrität und Verschlüsselung: Nutze unveränderbare Speicherlösungen und verschlüssele Logs mit AES-256 und TLS/SSL.

- Echtzeitüberwachung: Automatisiere Alarme für verdächtige Aktivitäten wie wiederholte fehlgeschlagene Logins oder ungewöhnlichen Traffic.

- Compliance beachten: DSGVO, PCI DSS und SOX erfordern strenge Maßnahmen zur Datenminimierung, Löschung und sicheren Speicherung.

Tipp: Verwende JSON für strukturierte Logs, um Analysen zu erleichtern und Compliance-Vorgaben einzuhalten. Tools wie ELK oder Datadog helfen bei der Verwaltung großer Logmengen. Ein sicheres Logging schützt nicht nur Daten, sondern optimiert auch die Betriebssicherheit.

Insufficient Monitoring & Logging - API Sicherheit #7 (German)

Grundregeln für sicheres API-Gateway-Logging

Sicheres Logging in einem API-Gateway basiert auf drei zentralen Prinzipien. Diese bilden die Grundlage für eine stabile Sicherheitsarchitektur und helfen, teure Compliance-Verstöße zu vermeiden. Hier erfährst du, wie du diese Prinzipien effektiv umsetzt.

Protokolliere nur das Wesentliche

Logge nur die Daten, die wirklich notwendig sind. Zu viele Logs können die Systemleistung beeinträchtigen und unnötige Speicherkosten verursachen. Konzentriere dich auf essenzielle Metadaten wie:

- Zeitstempel

- HTTP-Methoden

- Pfade

- Client-IP-Adressen

- Statuscodes

- Antwortzeiten

Diese Informationen reichen aus, um Probleme schnell zu identifizieren und Sicherheitsvorfälle nachzuvollziehen, ohne sensible Daten preiszugeben.

Vermeide es, vollständige Payloads oder kritische Informationen wie Passwörter oder persönliche Daten zu speichern. Auch sensible Felder wie Authorization-Header oder Kreditkartennummern sollten entweder maskiert oder komplett aus den Logs ausgeschlossen werden. Ein Beispiel für einen sicheren, strukturierten Log-Eintrag im JSON-Format könnte so aussehen:

{

"timestamp": "2025-04-12T10:00:00Z",

"request_id": "abc123",

"client_ip": "203.0.113.1",

"method": "GET",

"path": "/v1/data",

"status": 200,

"latency_ms": 45

}

Schütze die Integrität der Logs

Unveränderbare Logs sind essenziell für forensische Analysen und die Einhaltung von Vorschriften. Nutze Technologien wie WORM-Speicher (Write Once, Read Many) und kryptographisches Hashing, um Manipulationen zu verhindern. Zusätzliche Sicherheit bieten Methoden wie blockchain-basiertes Logging, digitale Signaturen oder unveränderliche Speicherlösungen.

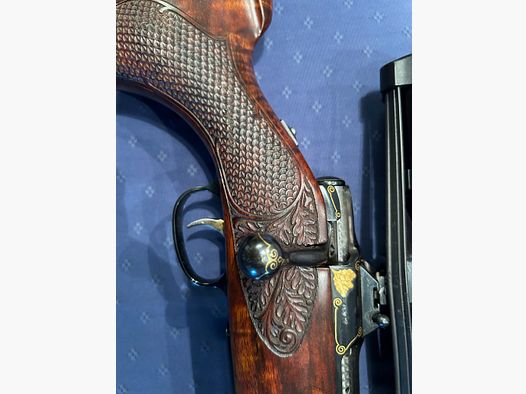

Dies ist besonders relevant für Plattformen wie Gunfinder, bei denen Transaktionslogs als Beweis für Geschäftsvorgänge dienen. Die Integrität dieser Daten ist nicht nur für die Cybersicherheit, sondern auch für rechtliche Angelegenheiten von zentraler Bedeutung.

Verschlüsselung ist Pflicht

Schütze Logs durch Verschlüsselung – sowohl bei der Speicherung als auch während der Übertragung. Nutze dafür bewährte Algorithmen wie AES-256 für gespeicherte Daten und TLS/SSL für die Übertragung. Aktualisiere regelmäßig die Verschlüsselungsschlüssel und beschränke den Zugriff auf befugtes Personal.

Eine konsequente Verschlüsselung verhindert, dass Angreifer auf ungeschützte Logs zugreifen und daraus wertvolle Informationen für weitere Angriffe gewinnen können.

Vollständige Checkliste für sicheres API-Gateway-Logging

Hier findest du eine praktische Checkliste, die dir dabei hilft, sicheres API-Gateway-Logging effektiv umzusetzen und typische Fehler zu vermeiden. Sie deckt alle relevanten Aspekte ab, um eine zuverlässige und sichere Protokollierung zu gewährleisten.

Strukturiertes Logging einrichten

Ein strukturiertes Logging-Format wie JSON ist ideal, da es mit modernen Log-Management-Tools kompatibel ist und automatisierte Analysen erleichtert. Ein gut gestalteter Log-Eintrag sollte folgende Informationen enthalten:

- Zeitstempel im ISO 8601-Format

- Request-ID zur Nachverfolgung

- Client-IP-Adresse

- HTTP-Methode und Pfad

- Statuscode der Antwort

- Antwortzeit

Zusätzlich helfen Log-Level wie INFO, ERROR und DEBUG dabei, die Detailtiefe der Logs zu steuern. Für den normalen Betrieb reicht INFO aus, während ERROR bei Authentifizierungsproblemen und DEBUG für tiefgehende Diagnosen während der Entwicklung genutzt werden sollte. Dynamische Anpassungen der Log-Level ermöglichen es dir, bei Vorfällen schnell auf detailliertere Informationen zuzugreifen.

Kritische API-Aktionen verfolgen

Alle CRUD-Operationen (Create, Read, Update, Delete) sollten konsequent protokolliert werden. Das bedeutet, dass Details wie Benutzer-ID, Aktionstyp, betroffene Ressource, Zeitstempel und das Ergebnis (Erfolg oder Fehler) festgehalten werden müssen. Beispiel: Bei einem Profilupdate könnten Benutzer-ID, die Art der Aktion, die betroffene Ressource und der Status (erfolgreich/nicht erfolgreich) geloggt werden.

Verschiedene Log-Typen haben unterschiedliche Zwecke und sollten entsprechend konfiguriert sein:

| Log-Typ | Zweck | Wichtige Felder/Aktionen |

|---|---|---|

| Access Logs | Verfolgen von Anfragen/Antworten | HTTP-Methode, URI, Status, Client-IP, Latenz |

| Error Logs | Aufzeichnen von Fehlern | Fehlermeldungen, Stack Traces, Plugin-Abstürze |

| Audit Logs | Protokollieren von Änderungen | Benutzerzugriff, Policy-Updates, Plugin-Änderungen |

| Custom Logs | Erfassen geschäftsspezifischer Ereignisse | Custom Metadata, Plugin-Level-Aktivität |

Besonderes Augenmerk sollte auf Authentifizierungs- und Autorisierungsereignisse gelegt werden. Dazu gehören Login-Versuche, Zugriffsberechtigungen und -verweigerungen. Diese Ereignisse können frühzeitig auf Sicherheitsprobleme hinweisen. Sobald kritische Aktionen protokolliert werden, ist es wichtig, gleichzeitig ungewöhnliche Aktivitäten in Echtzeit zu erkennen.

Verdächtige Aktivitäten überwachen

Die Einrichtung von Echtzeit-Alarmen ist entscheidend, um Bedrohungen frühzeitig zu erkennen. Verdächtige Aktivitäten können Folgendes umfassen:

- Mehrere fehlgeschlagene Authentifizierungsversuche

- Zugriffe von ungewöhnlichen oder gesperrten IP-Adressen

- Plötzliche Spitzen im Datenverkehr

Automatisierte Überwachungssysteme sollten auf spezifische Indikatoren achten, wie wiederholte fehlgeschlagene Logins, Zugriffe aus Blacklist-IPs oder ausländischen Netzwerken sowie ungewöhnliche Anfrage-Raten. Log-Management-Tools können Regeln einrichten, die bei verdächtigem Verhalten Benachrichtigungen auslösen oder sogar Aktionen blockieren.

Für Plattformen wie Gunfinder, die sensible Daten verarbeiten, ist eine kontinuierliche Überwachung besonders wichtig. Dabei sollten sensible Daten wie Authorization-Header oder Kreditkartennummern maskiert werden. Beispielsweise können Authorization-Header durch "[REDACTED]" ersetzt und Kreditkartennummern bis auf die letzten vier Ziffern anonymisiert werden.

Regelmäßige Überprüfungen der Log-Konfigurationen sind unerlässlich, um sicherzustellen, dass sowohl rechtliche Vorgaben als auch betriebliche Anforderungen eingehalten werden. Ohne eine ordnungsgemäße Protokollierung können Sicherheitsverletzungen laut dem IBM Cost of a Data Breach Report im Durchschnitt 280 Tage unentdeckt bleiben.

sbb-itb-1cfd233

Compliance- und Monitoring-Anforderungen

Die Einhaltung gesetzlicher Vorschriften ist ein wesentlicher Faktor, um das Vertrauen der Nutzer zu gewinnen und zu erhalten. Gleichzeitig können moderne Monitoring-Methoden dabei helfen, diese Anforderungen effizient zu erfüllen und Kosten zu senken. Im Folgenden erfährst Du, wie Du die gesetzlichen Vorgaben erfolgreich umsetzt.

Gesetzliche Anforderungen erfüllen

In Deutschland und der EU gelten strenge Compliance-Vorgaben für API-Gateway-Logs. Die wichtigsten Regelwerke umfassen:

- DSGVO (Datenschutz-Grundverordnung): Sie verpflichtet zum Schutz personenbezogener Daten und gewährt das Recht auf Löschung.

- SOX (Sarbanes-Oxley Act): Hier liegt der Fokus auf einer präzisen Finanzberichterstattung mit nachvollziehbaren Audit-Trails.

- PCI DSS (Payment Card Industry Data Security Standard): Regelt die sichere Verarbeitung von Zahlungsinformationen.

Diese Vorschriften beeinflussen direkt, wie Logs verwaltet werden müssen. Beispielsweise dürfen Kreditkartennummern nicht in Logs gespeichert werden, und personenbezogene Daten wie IP-Adressen oder Benutzerkennungen müssen besonders geschützt werden.

| Compliance-Anforderung | Empfohlene Maßnahme | Typische Frist/Regel |

|---|---|---|

| DSGVO | Datenminimierung, Löschpflicht | Löschung auf Anfrage, max. 2 Jahre |

| PCI DSS | Keine Speicherung von Kreditkartendaten im Log | Sofortige Maskierung |

| SOX | Nachvollziehbarkeit, Audit-Trails | 7 Jahre Aufbewahrung |

JSON-Logs bieten hier einen Vorteil, da sie maschinenlesbar sind und automatisierte Prüfungen ermöglichen. Tools wie ELK (Elasticsearch, Logstash, Kibana), Loki oder Datadog sorgen für eine lückenlose Protokollierung. Für Plattformen, die sensible Daten verarbeiten, wie etwa Gunfinder, ist eine konsistente und sichere Protokollierung unverzichtbar.

Log-Speicherung und -Löschung verwalten

Eine klare Strategie zur Log-Aufbewahrung ist essenziell, um Compliance-Vorgaben einzuhalten. Ein gestuftes Speicherkonzept kann dabei helfen:

- Hot Storage: Logs der letzten 0–30 Tage für aktives Troubleshooting.

- Warm Storage: Indizierte und komprimierte Logs für einen Zeitraum von 1–6 Monaten.

- Cold Storage: Langzeitarchivierung für 6+ Monate, um Compliance-Anforderungen und seltene Untersuchungen abzudecken.

Die DSGVO verlangt, dass personenbezogene Daten auf Anfrage gelöscht werden können und generell nicht länger als zwei Jahre gespeichert bleiben. Automatisierte Löschstrategien verhindern menschliche Fehler und stellen sicher, dass Fristen eingehalten werden.

Cloud-Dienste wie AWS CloudTrail bieten Funktionen zur automatisierten Archivierung und Löschung. Diese können so konfiguriert werden, dass Logs basierend auf vordefinierten Richtlinien verwaltet werden und gleichzeitig die gesetzlichen Anforderungen erfüllen.

Speicherkosten kontrollieren

Neben der Einhaltung der Compliance-Vorgaben spielt auch die Kostenkontrolle eine wichtige Rolle. Eine intelligente Speicherstrategie kann helfen, die Ausgaben zu reduzieren. Komprimierte Logs für die Langzeitspeicherung sind kosteneffizient, während tiered Storage-Systeme dafür sorgen, dass häufig benötigte Daten schnell verfügbar bleiben.

Laut einer 2024 Postman-Umfrage nutzen 66 % der Entwickler API-Gateway-Logs zur Fehlerbehebung in Produktionsumgebungen.

Das zeigt, wie wichtig es ist, eine Balance zwischen Kosteneffizienz und Verfügbarkeit zu finden.

Monitoring-Tools sollten die Speichernutzung kontinuierlich überwachen und Alarme auslösen, wenn Schwellenwerte erreicht werden. Dabei ist es sinnvoll, nur die notwendigen Informationen zu speichern. Detaillierte Debug-Logs sind in der Produktion oft überflüssig und können bei Bedarf dynamisch aktiviert werden.

Zentralisierte Lösungen wie Elasticsearch, Splunk oder Skywalking vereinfachen die Verwaltung großer Log-Mengen. Sie bieten nicht nur eine einheitliche Überwachung, sondern unterstützen auch die Einhaltung von Compliance-Vorgaben durch automatisierte Archivierungsprozesse.

Häufige Fehler und wie Du sie behebst

Selbst erfahrene Entwickler machen beim Logging Fehler, die Sicherheitsrisiken schaffen können. Oft resultieren diese aus unklaren Vorgaben oder einem fehlenden Verständnis für Compliance-Anforderungen. Doch mit den richtigen Maßnahmen lassen sich viele Probleme vermeiden.

Protokollierung sensibler Daten

Ein häufiger und schwerwiegender Fehler ist die versehentliche Speicherung sensibler Informationen. Dazu zählen Passwörter, Tokens oder Kreditkartennummern, die niemals in Logs auftauchen sollten.

Ein Beispiel: Im Jahr 2023 erlitt ein Fintech-Unternehmen einen massiven Datenverlust, weil sensible Daten unverschlüsselt in Logs gespeichert wurden. Über einen falsch konfigurierten Storage-Bucket hatten Angreifer Zugriff auf diese Logs.

Die Lösung? Proaktive Schutzmechanismen. Nutze Datenmaskierung auf Gateway-Ebene, bevor Informationen überhaupt ins Log geschrieben werden. Viele API Gateways bieten Plugins, die sensible Felder automatisch redigieren können.

Ein besonders riskantes Szenario ist das Protokollieren vollständiger Request-Payloads ohne jegliche Maskierung. Das kann dazu führen, dass sensible Daten wie Benutzeranmeldedaten erfasst werden. Plattformen wie Gunfinder, die mit sensiblen Transaktionsdaten arbeiten, müssen hier besonders sorgfältig vorgehen und konsequent filtern.

Um sicherzustellen, dass keine sensiblen Daten protokolliert werden, solltest Du regelmäßig Deine Log-Konfigurationen überprüfen und Audits durchführen. Automatisierte Scans können helfen, problematische Einträge frühzeitig zu identifizieren.

Neben der Filterung sensibler Daten ist auch eine lückenlose Überwachung der Logs entscheidend.

Mangelhafte Log-Überwachung

Ein weiterer häufiger Fehler ist unzureichende oder fehlende Überwachung der Logs. Ohne eine effektive Überwachung bleiben Sicherheitsvorfälle wie unbefugte Zugriffe oder Angriffe oft unentdeckt. Das führt zu längerer Exposition und möglicherweise schwerwiegenderen Konsequenzen.

Verdächtige Muster wie wiederholte fehlgeschlagene Anmeldeversuche oder ungewöhnliche Traffic-Spitzen können ohne entsprechende Überwachung leicht übersehen werden. Das Risiko für Datenpannen und Verstöße gegen Compliance-Vorgaben steigt dadurch erheblich.

Laut einer Postman-Umfrage aus 2024 verlassen sich 66 % der Entwickler auf API Gateway Logs, um Probleme in der Produktion zu debuggen.

Das zeigt, wie wichtig eine gut überwachte Logging-Infrastruktur ist. Zentralisierte Log-Management-Lösungen wie der ELK Stack, Graylog oder Datadog bieten Echtzeitanalyse, Alarmierung und Visualisierung großer Logmengen.

Richte automatisierte Alarme ein, um auf Anomalien wie ungewöhnlichen Traffic, Authentifizierungsfehler oder verdächtige API-Aufrufe aufmerksam gemacht zu werden. Strukturierte Logs im JSON-Format erleichtern zudem die Filterung und Analyse.

| Problem | Auswirkung | Lösung |

|---|---|---|

| Sensible Daten in Logs | Datenschutzverletzungen, DSGVO-Verstoß | Automatische Maskierung, regelmäßige Audits |

| Fehlende Überwachung | Späte Angriffserkennung, längere Exposition | Automatisierte Alarme, Echtzeitanalyse |

| Unstrukturierte Logs | Erschwerte Auswertung, verpasste Bedrohungen | JSON-Format, einheitliche Struktur |

Integriere Deine API Gateway Logs in zentrale Security-Operation-Plattformen wie Google SecOps oder AWS CloudWatch. Solche Tools erleichtern das Monitoring und unterstützen bei der Einhaltung von Compliance-Vorgaben.

Regelmäßige Überprüfungen der Logs auf verdächtige Aktivitäten sollten fester Bestandteil Deiner Sicherheitsstrategie sein. Dokumentiere alle Logging-Praktiken, um bei Audits die Einhaltung gesetzlicher Standards nachweisen zu können.

Fazit: Die wichtigsten Punkte im Überblick

Ein sicheres API Gateway Logging spielt eine zentrale Rolle für E-Commerce-Plattformen wie Gunfinder, wenn es um Datenschutz, Compliance und den reibungslosen Betrieb geht. Eine sorgfältige Implementierung schützt sowohl das Unternehmen als auch die Kundschaft vor Sicherheitsvorfällen und rechtlichen Problemen. Diese Basis bildet den Ausgangspunkt für weitere Sicherheitsmaßnahmen.

Zentrale Sicherheitsschritte

Die Grundlagen eines sicheren API Gateway Loggings beruhen auf drei entscheidenden Prinzipien: Datenminimierung, Verschlüsselung und kontinuierliche Überwachung.

Ein strukturiertes Logging im JSON-Format erlaubt eine präzise Analyse und erleichtert die Korrelation von Ereignissen. So können verdächtige Aktivitäten schneller erkannt und die Anforderungen der DSGVO erfüllt werden. Besonders für Plattformen wie Gunfinder, die sensible Transaktionsdaten verarbeiten, ist es unverzichtbar, Passwörter, Zahlungsinformationen und persönliche Daten konsequent zu maskieren.

End-to-End-Verschlüsselung, sowohl während der Übertragung als auch im Ruhezustand, schützt vor unbefugtem Zugriff. Zusammen mit strikten Zugriffskontrollen und regelmäßigen Audits entsteht ein stabiles Sicherheitsfundament.

Gut strukturierte und sichere Logs sind essenziell, um Sicherheitsvorfälle rechtzeitig zu erkennen. Ohne eine ordnungsgemäße Überwachung könnten Angriffe unbemerkt bleiben – ein Risiko, das sich kein Unternehmen leisten darf.

Eine compliance-konforme Speicherung mit klar definierten Aufbewahrungsfristen und automatisierter Löschung minimiert rechtliche Risiken und spart gleichzeitig Speicherkosten. Die Verwendung von Correlation IDs ermöglicht zudem eine lückenlose Nachverfolgung von Anfragen in komplexen, verteilten Systemen. Auf dieser Grundlage lassen sich konkrete Maßnahmen ableiten.

Nächste Schritte

- Überprüfe Deine aktuelle Logging-Konfiguration: Finde heraus, ob sensible Daten ungeschützt protokolliert werden, und führe bei Bedarf Maskierungsroutinen ein.

- Automatisiere Überwachung und Alarmierung: Tools wie der ELK Stack oder Datadog helfen, Anomalien wie ungewöhnlichen Traffic, Authentifizierungsfehler oder verdächtige API-Aufrufe schnell zu erkennen.

- Schule Dein Team: Sensibilisiere die Mitarbeitenden für die Bedeutung von sicherem Logging, um Fehler wie die versehentliche Protokollierung sensibler Daten zu vermeiden.

- Führe regelmäßige Audits durch: Dokumentiere Deine Log-Prozesse, um Compliance-Vorgaben zu erfüllen und langfristig eine stabile Sicherheitsinfrastruktur zu gewährleisten.

Die Investition in eine sichere Logging-Strategie zahlt sich aus – durch weniger Sicherheitsvorfälle, geringere rechtliche Risiken und eine höhere Stabilität im Betrieb.

FAQs

Wie kannst Du sicherstellen, dass keine sensiblen Daten in den Logs Deines API-Gateways gespeichert werden?

Um sicherzustellen, dass sensible Daten nicht in den Logs Deines API-Gateways landen, solltest Du kritische Informationen wie Passwörter, Kreditkartendaten oder persönliche Daten vor der Speicherung maskieren oder komplett entfernen.

Darüber hinaus ist es ratsam, die Logs regelmäßig zu überprüfen, um sicherzugehen, dass keine vertraulichen Daten versehentlich protokolliert wurden. Achte außerdem darauf, die Zugriffsrechte sorgfältig zu verwalten, sodass ausschließlich autorisierte Personen Zugriff auf die Logs haben. Das hilft, das Risiko unbefugter Zugriffe deutlich zu reduzieren.

Wie hilft die Echtzeitüberwachung von API-Gateway-Logs dabei, Sicherheitsvorfälle frühzeitig zu erkennen?

Die Echtzeitüberwachung von API-Gateway-Logs hilft Dir dabei, verdächtige Aktivitäten sofort zu erkennen und entsprechend zu handeln. So kannst Du Sicherheitsvorfälle frühzeitig aufspüren und schnell die nötigen Schritte einleiten.

Indem Du die Logs kontinuierlich analysierst, lassen sich ungewöhnliche Muster wie unautorisierte Zugriffsversuche oder abrupte Spitzen bei Anfragen direkt identifizieren. Das reduziert das Risiko von Sicherheitslücken erheblich.

Welche rechtlichen Vorgaben gelten für die Protokollierung von API-Gateway-Logs und wie können diese eingehalten werden?

Die Protokollierung von API-Gateway-Logs muss strikt im Einklang mit den geltenden Datenschutzgesetzen, wie der DSGVO, erfolgen. Dabei ist es entscheidend, personenbezogene Daten nur dann zu erfassen, wenn dies absolut notwendig ist. Zudem müssen geeignete Schutzmaßnahmen getroffen werden, um die Sicherheit dieser Daten zu gewährleisten.

Um den gesetzlichen Vorgaben gerecht zu werden, solltest Du folgende Punkte beachten:

- Datenminimierung: Protokolliere ausschließlich die Informationen, die wirklich erforderlich sind.

- Zugriffskontrollen: Stelle sicher, dass nur autorisierte Personen Zugriff auf die Logs haben.

- Verschlüsselung: Nutze Verschlüsselung sowohl bei der Übertragung als auch bei der Speicherung der Logs.

Darüber hinaus ist es sinnvoll, die Logs regelmäßig zu überprüfen und alte oder nicht mehr benötigte Daten nach einem definierten Zeitraum sicher zu löschen. So stellst Du sicher, dass die gesetzlichen Anforderungen dauerhaft eingehalten werden.